Azure設計・運用を、

ログ・権限・監査に耐える形へ。

Azure / M365 / Entra ID を前提に、

ログ設計・権限設計・運用証跡を

法務・監査・国際対応までつなげます。

Azure / Microsoft 365 / Entra ID を前提に、

アーキテクチャ・運用・証跡(ログ)・責任分界・越境データを同じ地図で整理します。

・設計レビュー:Landing Zone / ネットワーク / ID / ログを前提に論点を切り出す

・監査・説明:監査で問われる「体制・証跡・手順」を先に作る

・法務・契約:責任分界・委託・越境データを“構成と運用”に合わせて整える

※「秘密保持(NDA)対応可能/オンライン対応」

※本動画は、TBS系列「報道特集」において

CM提供として放映したものです。

こんな時に、Azure設計は「法務・監査」の論点になります

Azure導入が進むほど、問題は「技術の正しさ」だけでは終わりません。

事故・監査・海外対応で問われるのは、**“誰が何を担保しているか”**です。

よくある状況

-

Azureは動いているが、責任分界(誰の責任で何を担保するか)が文章になっていない

-

設計は良いが、運用証跡(ログ・承認・変更管理)が監査に耐える形になっていない

-

ベンダー委託があるが、委託・再委託・通知・ログ保全の条項が実態とズレている

-

海外拠点や海外委託があり、越境データ(GDPR等)の説明資料が作れない

-

Entra / M365 の権限・ID設計が複雑化し、「誰がアクセスできるか」を説明できない

-

事故が起きた時に、誰が、何を根拠に、どこまで説明するかが決まっていない

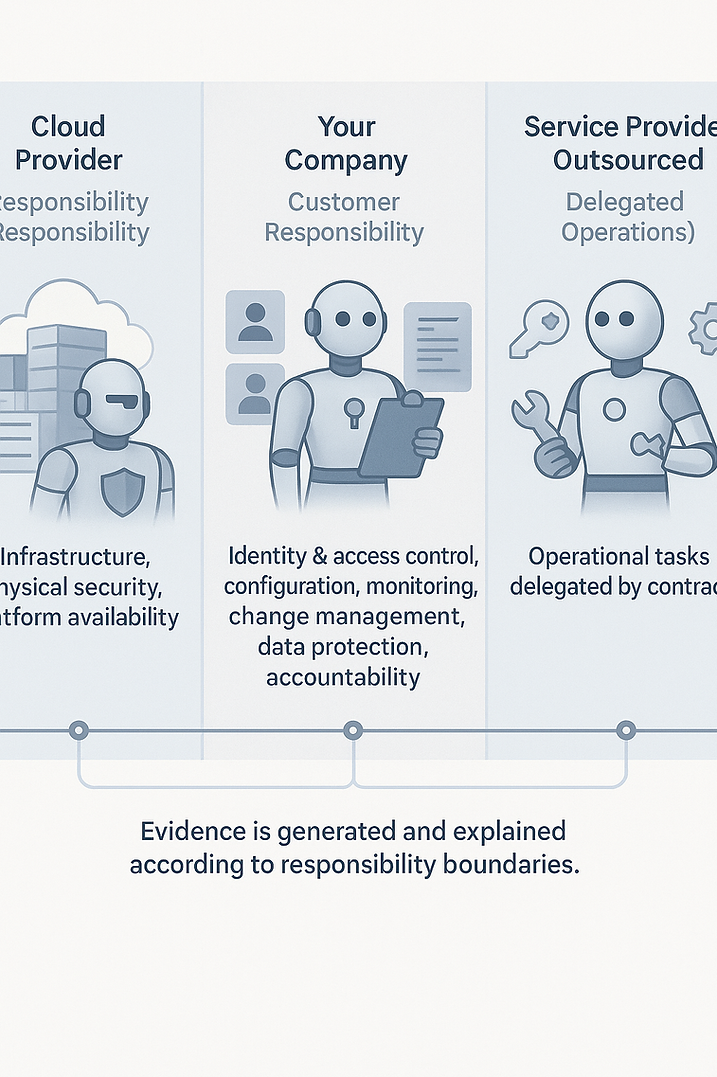

当事務所の支援方針|Azureの「構成」と「運用」を前提に、責任と説明を組み立てます

抽象的に「クラウドは事業者責任/利用者責任」と言っても、監査も契約も前に進みません。

当事務所は、Azureの実態(構成・運用)に合わせて、次を整理します。

具体的に見る単位(例)

-

ID / 権限:Entra ID・RBAC・特権運用(誰が何をできるか)

-

ログ / 証跡:Azure Monitor / Log Analytics 等(何が残り、誰が見て、どこに保管するか)

-

変更管理:設定変更の承認フロー、証跡、ロールバック前提

-

委託関係:社内/SIer/MSP(運用)/クラウド事業者の役割と責任

-

データ移転:データの所在地・経路・委託先(越境の有無を判断できる形)

できること(法人向けメニュー)

1)Azureアーキテクチャ設計・導入レビュー(運用・監査まで見据えた整理)

Azure利用範囲の棚卸し(どこが重要資産か)

構成・運用前提に沿った論点整理(責任分界・証跡・体制)

監査・説明に必要な最小ドキュメント設計

2)Entra / M365 を含むID・運用設計の“説明可能化”

-

権限設計・運用(役割、管理者権限、外部共有の論点)

-

「誰がアクセスできるか」「何が残るか」を説明できる形に整備

-

規程・手順・委託条件との整合(机上にならない形)

3)クラウド責任分界・委託契約・運用規程の整合

-

委託・再委託・通知・ログ保全・事故時対応の条項整理

-

社内規程(アカウント管理/ログ保全/変更管理 等)の整備

-

ベンダー・社内(情シス/法務)間の“噛み合わせ”支援

4)国際データ対応(GDPR等)を“Azure実態”から組み立て

・データフロー整理(どこからどこへ、何が、誰によって)

・越境移転(SCC / TIA 等)の検討に必要な前提整理

・監査・取引先説明用の資料整備

成果物の例(納品イメージ)

「相談したら何が手元に残るか」を明確にします。

Azure前提の責任分界表(RACI)

社内・ベンダー・クラウド事業者の責任境界を、運用単位で可視化監査・説明用の整理資料(体制/証跡/手順)

“誰が何を根拠に説明するか”を一枚に集約委託・運用に関する条項整理メモ/レビュー結果

ログ、保全、通知、再委託、インシデント時の役割分担など越境データ対応のためのデータフロー整理

越境の有無を判断できる形(説明可能な形)

進め方(最短で“前に進める”ために)

Step 1:現状整理(最小情報で開始できます)

-

使っている範囲:Azure / M365 / Entra(分かる範囲でOK)

-

体制:情シス・法務・ベンダー(関係者の把握)

-

目的:監査対応/委託整理/越境対応/事故対応 など

Step 2:論点を「Azure運用単位」に分解

-

どこで止まっているかを

構成/運用/契約/越境に分け、優先順位を合意

Step 3:説明可能な形に落とす(ドキュメント化)

-

机上の理想ではなく、現場で回る最小セットを作成

-

必要に応じ、弁護士・SIer・社内法務と連携し整合を取る

対象(ミスマッチ防止)

向いている企業・案件

・Azure / M365 を事業に深く組み込んでいる

・監査・取引先要求・海外対応がある

・情シス/法務/ベンダー間で論点が噛み合っていない

本ページで扱う範囲

Azure前提の責任分界・運用証跡・委託条件・越境データの整理

契約・規程・説明資料の整備(実装可能な形)

※訴訟対応など弁護士法上の業務に該当し得る事項は、内容に応じて弁護士と連携して進めます。

Azure運用の

「証跡」と「権限」を、

監査に耐える形へ

SOC/CSIRT/情シス/クラウド運用の実務で詰まりやすいのは、設計そのものよりも「後から説明できる状態を、最初から作れているか」です。

本ページでは、Azure環境を対象に ログ設計/権限設計(Entra・RBAC・特権運用)/運用証跡(変更管理・承認・監査対応) を中核に、運用の説明責任まで含めて整えるための考え方と支援内容を整理します。

-

“監視ツールを入れた” ではなく、何が起きたか・誰が示せるかを作る

-

“最小権限” をスローガンで終わらせず、承認・期限・棚卸しで回る形に落とす

-

“監査対応” をイベントにしないで、日常運用=証跡にする

こんな状態を「整っている」と定義します

運用が安定しているAzure環境は、次の3つが揃っています。

-

追える:操作・変更・アクセスが、必要十分な粒度で追跡できる(後追いで穴埋めしない)

-

止められる:特権や例外が、期限・承認・検知で制御される(恒久化しない)

-

出せる:監査・取引先要求・インシデント時に、説明資料が短時間で組み立つ(属人化しない)

-

よくあるつまずき

(設計不足ではなく“説明不足”が原因)

-

ログは取っているが、保持・改ざん耐性・閲覧統制が曖昧で監査で止まる

-

RBACは割り当てたが、誰がいつ特権を持ったかが追えず、棚卸しが破綻する

-

変更管理はしているが、クラウド側の実変更と紐づかず、証跡が分断する

-

委託先運用で、責任分界と証跡提出範囲が契約・運用で噛み合っていない

-

インシデント時に、初動はできても ログ保全と説明資料が後手になる

ログ設計(証跡)の基本方針

ログは「集める」より先に、何を説明するために残すかを決めます。

Azureでは、操作(制御プレーン)・設定(構成)・アクセス(ID)・データ(利用状況)の線が混ざりやすく、目的別に整理しないと監視も監査も破綻します。

収集(何をログに残すかの考え方)

-

説明責任起点で対象を決める

-

「誰が・いつ・何に・何をしたか」を、運用・監査・インシデントの3用途で分解

-

-

制御プレーン/ID/特権/重要データ操作を優先する

-

管理操作、権限付与・剥奪、特権の有効化、認証イベント、重要設定変更 など

-

-

**“重要度=資産×操作”**で粒度を揃える

-

全部は取らない/取るなら“見られる・守れる”までセットで設計

-

-

検知に直結する最小セットを先に固定する

-

アラート設計に必要なイベント種別と属性(主体・対象・結果・理由)を明確化

-

保管・保持(保持期間・改ざん耐性・アクセス統制の考え方)

-

保持期間は“規程・監査・実務”の最大公約数で決める

-

規程だけでなく、調査リードタイム(発覚遅延)を前提に現実的に設定

-

-

改ざん耐性は“運用者から守る”前提

-

管理者がログを消せる状態は、監査・事故対応のどちらでも弱点になる

-

-

閲覧権限を最小化し、目的別に分離する

-

監視運用(SOC)/調査(CSIRT)/監査提出(情シス)で、閲覧・エクスポート権限を分ける

-

-

“保全手続き”を事前に決める

-

インシデント時の凍結・抽出・提出の責任者、手順の骨子、承認ルートを定義

-

監視・検知(SIEM/SOAR連携の考え方)

-

検知は“技術”より“運用の前提”が9割

-

何が正常で、何が異常か(運用の型)を決めずにルールだけ増やすと破綻する

-

-

相関の軸を固定する

-

ID(主体)/権限(可能なこと)/操作(実行したこと)/対象(影響範囲)を同一の観点で突合できる形へ

-

-

自動化は“止める”より“揃える”から

-

まずは通知・チケット化・一次切り分けの標準化(SOARは構成レベルで設計)

-

-

監視対象の変更も証跡化する

-

監視ルール変更、例外追加、抑止設定は監査対象として扱う(後追い説明を不要にする)

-

権限設計(Entra/RBAC/特権運用)の

基本方針

Azureの権限設計は「RBACを割り当てる作業」ではなく、ID(Entra)と特権運用を含めた統制設計です。

最小権限はゴールではなく、承認・期限・棚卸しが回る状態がゴールです。

最小権限、特権付与の承認・期限・棚卸し

-

役割設計を“人”ではなく“業務”から起こす

-

運用、保守、開発、監査、委託先など、職務分離(SoD)を前提に役割を定義

-

-

RBACは“スコープ設計”とセット表示にする

-

管理グループ/サブスクリプション/リソース単位で、どこまでが標準かを明確化

-

-

特権は“常時付与”ではなく“必要時に昇格”を原則にする

-

承認必須/理由必須/期限必須(自動失効)を前提に、特権を恒久化しない

-

-

棚卸しは“年1回”ではなく“運用に埋め込む”

-

期限到来時レビュー、定期的な例外の再承認、ロール割当の差分レビューを型化

-

管理者権限の統制、例外運用の扱い

-

管理者ロールは“最小人数・最短時間・最少範囲”

-

管理者の常時保有を避け、特権操作は証跡が残る運用に寄せる

-

-

緊急時(ブレークグラス)を“例外として設計”する

-

利用条件、使用後の報告、ログ保全、再発防止のテンプレートを事前定義

-

-

委託先の権限は“契約・責任分界・証跡提出”と一体で定義

-

できること/してよいこと/した証跡を出すこと、を分離せずに設計する

-

-

例外は“許可”ではなく“管理対象”として台帳化

-

例外の理由・期限・代替策・承認者・監視強化の有無まで残し、棚卸し可能にする

-

運用証跡(変更管理・承認・監査対応)

Azureでは、実変更がクラウド上で高速に起きるため、紙やチケットだけの変更管理は簡単に形骸化します。

必要なのは、**変更の意思決定(承認)と、実際の変更(ログ)と、結果(影響・検証)**が一本の線でつながることです。

変更管理・承認・証跡・委託先運用の証跡

-

変更の単位を定義する(何を“変更”と呼ぶか)

-

権限変更/ネットワーク変更/セキュリティ設定/監視設定/データ保護設定など、監査重要領域から固定

-

-

承認の必要条件を決める(誰が何を見て判断するか)

-

影響範囲、ロールバック可否、検証方法、緊急度、関係者通知の要否をテンプレ化

-

-

“実変更の証跡”を紐づける

-

変更申請ID(チケット等)と、Azure側の操作ログ/設定差分/実施者を結びつける考え方を設計

-

-

委託先運用は“実施証跡の提出仕様”を先に決める

-

何を出すか(ログ・レポート・承認履歴)/いつ出すか/改ざん防止/閲覧権限を契約・運用に落とす

-

監査・取引先要求に“出せる形”の作り方(骨子)

-

提出物を“いつでも組める部品”に分解する

-

体制図、責任分界、権限設計、ログ設計、変更管理、インシデント対応、委託先管理

-

-

“証跡の所在”を明記する

-

どの証跡が、どの保管場所に、どの保持で、誰が閲覧できるか(提出の再現性)

-

-

言い切れる範囲を設計する

-

「実施している」「監視している」ではなく、実施頻度・例外扱い・レビュー方法までを定義

-

-

監査質問に先回りする

-

例外の扱い、権限棚卸し、ログ改ざん耐性、委託先の統制、緊急時手順の説明軸を準備

-

インシデント対応準備(説明責任の設計)

インシデント対応で差がつくのは、技術より

“説明責任の設計”です。

初動の判断、関係者への通知、ログ保全、経緯説明までが事前に骨組み化されていると、

被害抑止と信用回復が両立します。

体制、初動、通知、ログ保全、説明資料の骨子

-

体制:役割と決裁を先に決める

-

指揮(インシデントコマンダー)、調査(CSIRT/SOC)、復旧(運用)、対外(広報/法務/営業)の分担

-

-

初動:止血の優先順位を明文化する

-

権限停止/鍵・資格情報の失効/ネットワーク制御/影響範囲の確定、の判断基準を整理

-

-

通知:誰に・いつ・何を伝えるかの段階設計

-

経営、監査、取引先、規制当局、委託先など、情報粒度とタイミングを分ける

-

-

ログ保全:保全対象・保全手段・保全権限を事前定義

-

何を凍結するか、誰が実行するか、承認はどうするか(緊急時例外含む)

-

-

説明資料:1枚で出せる骨子を作っておく

-

事実(時系列)/判断(理由)/対応(Acknowledged actions)/再発防止(計画)の型を準備

-

支援メニュー

① ログ/監視(証跡と検知を一本化)

-

ログの目的定義(監査・運用・インシデント)と、収集対象の優先順位付け

-

保持・改ざん耐性・閲覧統制の設計(“運用者から守る”前提)

-

検知設計の前提整理(正常系の定義/例外の扱い/相関の軸)

-

SIEM/SOAR連携を「構成」と「運用」の両面で設計(製品選定・手順書ではなく方針と形)

② 権限/特権(Entra × RBAC × 例外運用を統制)

-

Entraを前提にした役割・グループ設計(職務分離と委託先考慮)

-

RBACのスコープ設計(標準・例外・緊急の線引き)

-

特権運用(承認・期限・棚卸し)を“恒久権限ゼロ”に寄せる設計

-

緊急時アクセス(ブレークグラス)の扱いと、使用後レビューの型化

③ 運用証跡/監査(変更管理を“出せる形”にする)

-

変更管理テンプレート(影響・承認・検証・ロールバック)骨子の整備

-

チケット等の意思決定と、Azure側の実変更証跡を結ぶ考え方の整理

-

監査・取引先要求に対する提出物の部品化(体制・証跡所在・頻度・例外)

-

監視設定・権限設定そのものの変更も監査対象として扱うルール化

④ 委託契約/責任分界(運用委託を“監査可能”にする)

-

クラウド運用における責任分界の明確化(提供者/貴社/委託先)

-

委託先の権限・作業範囲・作業証跡提出の仕様整理

-

SLA/報告/監査協力/ログ提供/情報持ち出し等の論点整理(契約の骨子)

-

RACIによる“揉めない運用”への落とし込み

⑤ 国際データ(リージョンと越境を運用で説明できる形へ)

-

データの所在(リージョン)・複製・バックアップの説明軸整理

-

取引先要求(越境、保管場所、アクセス主体)に対する回答テンプレート骨子

-

設計方針(どのデータをどこに置くか)と運用証跡(実態が示せるか)の接続

成果物(納品物)

アクセス権限マトリクス(役割×権限)

-

役割(例:運用、保守、開発、監査、委託先、緊急対応)× 権限(RBACロール)の対応表

-

スコープ(管理グループ/サブスクリプション/リソース)別の付与方針

-

特権(昇格)対象、承認要否、期限、棚卸し頻度の明記

-

例外・緊急時アクセスの扱い(利用条件/使用後レビュー/証跡)

ログ設計メモ(収集・保持・閲覧・保全方針)

-

収集方針:対象ログのカテゴリ分け(操作/認証/権限/設定/重要データ)と優先順位

-

保持方針:保持期間の根拠、改ざん耐性の考え方、保管先の分離方針

-

閲覧統制:閲覧者ロール、抽出・エクスポート権限、提出手続き

-

保全方針:インシデント時の凍結・保全責任者・承認ルートの骨子

運用証跡チェックリスト(変更管理・承認・監査対応)

-

変更管理:申請要否、影響評価、承認者、検証、ロールバック、通知のチェック観点

-

承認・例外:緊急変更・例外付与の条件、事後承認、再発防止の必須項目

-

監査対応:提出物の部品、証跡の所在、頻度、例外の説明テンプレート

-

委託先運用:作業証跡の提出仕様、権限の期限、棚卸し、監視対象の合意事項

監査・説明用の1枚資料(体制・証跡・手順)

-

体制(SOC/CSIRT/運用/委託先の分担)と責任分界の要点

-

権限統制(最小権限、特権運用、例外運用)の要点

-

ログ(収集・保持・改ざん耐性・閲覧統制)の要点

-

変更管理・インシデント対応の“運用として回る骨子”(詳細手順書ではなく説明軸)

責任分界表(RACI)

-

主要業務(監視、権限付与、変更、監査対応、障害/インシデント)ごとのRACI

-

貴社/委託先/当社(支援側)の責任境界、承認境界、証跡提出境界の明確化

-

例外時(緊急・重大障害・インシデント)の指揮系統と決裁点の整理

図解:責任分界

(クラウド提供者・貴社・委託先の境界)

(責任分界の図解)

-

クラウド提供者が担う範囲:基盤(物理・サービス提供)側の責任

-

貴社が担う範囲:ID・権限・設定・監視・変更管理・データ保護と説明責任

-

委託先が担う範囲:契約で委任した運用作業(ただし最終責任・説明責任は分界に沿って定義)

-

**“証跡がどこで生まれ、誰が出すか”**までを境界として描く(運用で揉めないため)

-

※運用で揉めやすいのは「誰が作業するか」ではなく、**“証跡がどこで生まれ、誰が出すか”**です。

その境界を図解しています。

進め方(概念 → 実務に落とす)

-

現状把握:Azure構成・運用ルール・委託範囲・監査要求の整理(“できている前提”でなく実態から)

-

設計:ログ設計/権限設計/運用証跡(変更管理・監査)を一貫した前提で整合させる

-

運用に埋め込み:棚卸し、例外、緊急時の扱いまで「回る形」に整える(形骸化を防ぐ)

-

引き渡し:成果物を“監査で出せる形”にして納品(説明資料の骨子まで)

提供範囲の考え方

(手順書ではなく“方針と形”)

-

本ページの支援は、設計方針・統制の形・成果物に重点を置きます

-

特定製品の具体手順(画面操作・コマンド手順)を並べるのではなく、運用で説明できる構成として定義します

-

既存の運用(チケット、承認、委託先手順)を尊重しつつ、クラウド側の実態と繋がるように整理します

“境界で揉める典型3つ”

・「ログはあるが、誰が提出できるかが決まっていない」

・「特権は管理しているが、恒久化した例外が棚卸しで破綻する」

・「変更管理はあるが、クラウド上の実変更と繋がらない」

“最低限これだけ共有してほしい”の

チェックリスト

・利用範囲(Azure/M365/Entra のうち該当するもの)

・監査・取引先要求の有無(あれば種類だけ)

・運用体制(SOC/CSIRT/運用/委託先の有無)

・いま困っている論点(ログ/権限/変更管理/委託先/越境)

“最初の相談で何をするか”

・初回は「いきなり提案」ではなく、

**Azure運用の詰まりポイントを特定する“現状整理”**から始めます。

例:ログの保持・改ざん耐性・閲覧統制/特権運用の恒久化/変更管理と実変更証跡の分断/委託先証跡の提出仕様。

30〜60分で、優先順位(何から直すべきか)と必要な成果物を整理します。

(NDA対応可/オンライン可)

よくある質問(FAQ)

Q1. 相談前に何を用意すればよいですか?

A. 完璧な資料は不要です。

分かる範囲で 「利用範囲(Azure/M365)」「関係者(社内・ベンダー)」「困りごと」 が分かれば進められます。

Q2. NDA(秘密保持契約)は可能ですか?

A. はい、可能です。貴社指定の書式にも対応します。

Q3. 全国対応はできますか?

A. はい。オンラインで対応可能です(必要に応じて対面も)。

Q4. Azureの構築代行・運用代行はやっていますか?

A. 本ページの主眼は 「責任分界・説明可能化・契約/規程整合」 です。

構築や運用そのものは貴社体制/SIerと連携し、当事務所は“説明と責任の設計”側を担います。

お問い合わせ(法人向け)

Azureが絡む案件で、

「これは技術の話か、法務の話か分からない」と感じた時点で、

すでに責任と説明の設計が必要です。

まずは現状整理からご相談ください。

メールアドレス:info@shizuoka-yamazaki-jimusho.com

※ご記入頂きたい事項

-

会社名/部署(情シス・法務など)

-

ご相談の目的(監査/委託/越境/事故対応 など)

-

利用範囲(Azure / M365 / Entra、分かる範囲で)

-

NDAの要否

関連ページ

Azure権限設計と特権運用(Entra ID・RBAC)

Azureコスト可視化とFinOps|説明できるクラウドコスト管理へ

Azure委託先・SIer・SOC統制|責任分界と証跡提出を明確に

Azureネットワーク・DNS設計|通信トラブルを説明できる運用へ

Azure Key Vault運用設計|秘密情報を事故らせない統制へ

免責・表記

本ページは一般的な情報提供を目的としています。個別案件は状況により整理手順が異なります。

具体的な対応はヒアリングのうえご提案します。

このページの支援で扱う範囲

契約・規程・運用の整合、責任分界、説明資料の整理

※訴訟対応・弁護士法上の業務に該当する可能性があるものは、内容に応じて弁護士と連携のうえ進めます。

Microsoft、Azure、Microsoft 365、Entra は米国 Microsoft Corporation の商標または登録商標です。

.png)

ログ・権限・証跡を中核に、

Azure運用に関わる周辺テーマも

一体で整理します

◆ Azureアーキテクチャ/基盤設計・統制

Landing Zone 設計の統制観点整理(管理グループ・分離設計)

サブスクリプション分割と責任分界の設計

ネットワーク構成(Hub-Spoke / ER / Private Endpoint)の説明責任

セキュリティ境界(VNet / Firewall / NSG)の統制設計

設計変更が監査・契約に与える影響の整理

◆ Azure運用アセスメント(現状診断)

現行Azure運用の詰まりポイント棚卸し

監査・事故対応視点での弱点抽出

ログ/権限/変更管理の成熟度評価

優先順位付き改善ロードマップの作成

“いま直すべき点/後回しでよい点”の切り分け

◆ コスト管理・FinOps(説明可能なコスト)

タグ設計とコスト配賦の整理

部門別・システム別コスト可視化

予算・アラート・異常検知の設計

コスト増加の説明責任(監査・経営向け)

コスト最適化と統制(削減≠統制)

◆ 自動化・標準化(運用を回すための仕組み)

権限棚卸し・例外管理の自動化設計

ログ収集・証跡化の標準化

変更管理フローの自動連携(承認→実変更→証跡)

定期点検・棚卸しの運用自動化

“人に依存しない”運用設計

◆ セキュリティ運用(SOC/CSIRT連携)

SOC/CSIRT/運用部門の役割整理

インシデント検知〜初動〜調査の分担

ログ保全とフォレンジック前提整理

委託SOC利用時の責任分界・証跡提出

24/7体制・オンコール設計の説明軸

◆ インシデント対応・危機対応設計

インシデント対応計画(IRP)のクラウド適合

初動対応の判断基準と承認ルート

ログ凍結・証拠保全の実務設計

対外説明(経営・取引先・当局)の骨子整理

再発防止策の設計と証跡化

◆ 規制・フレームワーク対応

NIST CSF / ISO 27001 とAzure運用の対応整理

ISMS・SOC2 視点での運用証跡整理

NIS2 等の海外規制への備え

規制要求を“運用・ログ・権限”に落とす設計

監査質問に先回りする説明資料整備

◆ 国際データ・海外移転対応

データ所在地・リージョン設計の説明責任

海外拠点・海外委託のデータフロー整理

越境移転(GDPR等)に関する実態整理

SCC / TIA の前提となる運用情報整理

海外当局・取引先への説明資料整備

◆ 委託先・ベンダーコントロール

SIer/MSP/SOC委託の役割分担整理

委託先権限・作業範囲・証跡提出仕様

再委託・海外再委託の統制

SLA・報告義務・監査協力条項の整理

委託先運用を前提にしたRACI設計

◆ 経営・監査・取締役会向け説明

経営向けAzureリスク説明資料

投資・統制・残存リスクの可視化

監査役・社外取締役向け説明整理

“技術用語を使わない”説明軸の設計

重大インシデント時の報告フォーマット

BCP・バックアップ・サイバーセキュリティへの対応

Azure運用におけるBCPやセキュリティは、

「導入しているか」ではなく、

**“有事に説明できる状態か”**が問われます。

◆ BCP(事業継続)設計・説明責任

Azure利用を前提としたBCP方針の整理(停止・縮退・復旧の判断軸)

システム停止時の業務影響範囲と優先順位整理

RTO/RPOの定義と、設計・運用との整合確認

フェイルオーバー/冗長化構成の説明可能化

障害・災害時の意思決定フロー(誰が判断し、誰に報告するか)

取引先・監査向けBCP説明資料の骨子整理

◆ バックアップ・リカバリ設計(証跡としてのバックアップ)

バックアップ対象(データ/設定/ID/ログ)の整理

保管場所・保持期間・改ざん耐性の考え方

復旧手順の“実行可能性”確認(机上ではなく実態)

リストア操作の権限統制と証跡化

定期リストアテストの位置付け(監査・BCPとの関係)

「バックアップがある」ことを説明できる運用証跡設計

◆ サイバーセキュリティ(予防・検知・対応の統合)

Azure環境における脅威モデルの整理(何を守るか)

予防(権限・設定・分離)と検知(ログ・監視)の接続

不正アクセス・マルウェア・内部不正の想定整理

セキュリティイベントとインシデントの切り分け基準

SOC/CSIRT/運用部門の役割整理

セキュリティ対策の“導入状況”ではなく“説明責任”の整理

◆ ランサムウェア・重大インシデント対応

ランサムウェア発生時の初動対応フロー

権限停止・資格情報失効・影響範囲特定の判断軸

ログ保全・証拠保全の優先順位整理

バックアップからの復旧判断と説明軸

経営・取引先・当局への説明資料の型

再発防止策を運用証跡に落とす考え方

◆ BCP/セキュリティとログ・権限・証跡の接続

BCP発動・復旧判断の証跡化

バックアップ操作・復旧操作のログ統制

セキュリティ例外(緊急権限)の扱いと事後レビュー

有事対応を“特別対応”にしない運用設計

平時の運用がそのまま非常時の証跡になる状態づくり

AzureにおけるBCP・バックアップ・サイバーセキュリティは、

平時のログ・権限・運用証跡が、そのまま非常時の説明責任になるかで成否が分かれます。

◆ ネットワーク/名前解決(「繋がらない」の責任分界)

Private Endpoint/Private DNS の名前解決設計(委託先含む説明責任)

DNS分割(オンプレDNS・Azure DNS・条件付きフォワーダ)と運用手順

UDR/ルート評価の未確認による通信断(有効ルートの証跡化)

Azure Firewall/NAT Gateway/SNAT枯渇など“運用事故”の予防設計

ExpressRoute/VPN/SD-WANの経路揺れ・遅延(監視と切り分け責任)

◆ 監視設計の抜け(「入れたのに見えない」問題)

監視対象の定義(何を重要イベントとして扱うか)と例外管理

監視ルール変更・抑止設定・例外追加の証跡化(監査対象化)

アラート疲れ(ノイズ)と運用設計(正常系の定義がない問題)

SLO/SLI設計(可用性を“説明できる指標”に落とす)

オブザーバビリティ(ログ/メトリクス/トレース)粒度の整理

◆ IDライフサイクル(Entraの“運用地獄”)

Joiner/Mover/Leaver の実装(入社・異動・退職)と証跡

ゲスト(B2B)/外部共有の統制(招待・棚卸し・無効化)

条件付きアクセスの例外運用(例外台帳・期限・再承認)

Break-glassの設計と事後レビュー(利用条件・ログ保全)

Service Principal/Managed Identity の棚卸しと権限肥大化対策

◆ 鍵・証明書・秘密情報(Key Vault周りの事故)

シークレット/証明書のローテーション運用(期限切れ事故の予防)

Key Vaultアクセス統制(誰が読めるか、誰が更新できるか)

監査ログの保全(秘密情報アクセスの追跡と説明責任)

“アプリが持つ権限”の管理(過剰権限・横展開リスク)

秘密情報の取り扱いポリシー(CI/CD・委託先含む)

◆ IaC/変更管理(クラウドは速い=証跡が分断しやすい)

Terraform/Bicep/Portal手作業の混在による“差分不明”問題

本番変更の承認フローと実変更(ログ・差分)の紐づけ

Drift(意図しない変更)の検知と是正(監査の観点)

変更の単位定義(何を変更と呼ぶか)と緊急変更の扱い

ロールバック可能性と検証証跡(事故時に揉めないため)

◆ 共同運用(委託先・SIer・SOC)で揉めるポイント

委託先の作業証跡の提出仕様(形式・頻度・改ざん耐性)

委託先の特権運用(昇格・期限・承認・棚卸し)

“誰が止める権限を持つか”の設計(重大時の指揮系統)

チケット/承認の境界(社内ルールとクラウド実態の整合)

再委託(海外含む)の管理・監督・証跡要求

◆ データ保護・分類(“何を守るか”が曖昧だと破綻)

データ分類(機密・個人情報・重要業務)と配置方針

暗号化の責任分界(キー管理・BYOKの検討軸)

データ削除・保持(リーガルホールド含む)の運用設計

バックアップの対象定義(データ/設定/ID/ログ)

多テナント/別テナント復旧の要否(DRの現実論)

◆ レジリエンス/DR(BCPの“机上”を壊す論点)

DR切替手順の実効性(テスト頻度・証跡・責任者)

リストアテスト(実際に戻せるか)と監査対応

依存関係(DNS、ID、証明書、監視)のDR設計

ランサム時の復旧判断と証跡保全(説明責任)

“復旧できる”を言い切るための資料骨子

◆ コスト・クオータ・ガバナンス(「突然止まる」系)

クオータ/制限(作れない・拡張できない)と事前管理

タグ設計の不徹底による配賦不能(説明責任が崩れる)

予算アラート/急増検知(FinOpsの運用組み込み)

予約・Savings Plan等の運用責任(誰が判断・証跡)

“コストを下げる”ではなく“コストを説明できる”状態

◆ サービス健全性・SLA説明(取引先に詰められる領域)

AzureのSLAと自社運用の責任分界(監査・取引先説明)

停止・障害時の報告テンプレ(体制・証跡・判断理由)

取引先要求(可用性・保全・監査協力)の整理

証跡の所在(誰が何を出せるか)の明確化

サービス変更(仕様変更)への追随と証跡

◆ AI/データ利用(OpenAI等が絡む時の追加論点:必要なら)

学習利用・目的外利用の禁止設計(契約・運用証跡)

プロンプト・出力・ログの保全(個情法/GDPR含む)

機密情報投入防止と例外運用(監査に耐える形)

モデル更新と説明責任(いつ何が変わったか)

サードパーティ連携時のデータ境界・越境

※本ページは、Azureを利用する企業・情シス・SIer向けに、

クラウド導入・運用に伴う契約・責任分界・委託管理を

行政書士の立場から整理する専門ページです。

静かな認証が、一番強い理由

(Azure・ID管理・契約責任の観点から)

Azureの認証設計において、

条件付きアクセスやMFAを「厳しくすれば安全になる」

と考えられがちですが、

実務ではそれだけでは不十分です。

なぜなら、

認証は 技術要件であると同時に、

運用責任・説明責任・契約責任と直結する要素だからです。

技術的に強い設定が、

必ずしも「説明できる設計」になるとは限らない

たとえば、

-

MFAをすべてのユーザーに強制している

-

条件付きアクセスを網羅的に設定している

-

管理者権限はPIMで制御している

これらは技術的には正しい設計です。

しかし実際には、

次の問いに即答できないケースが多くあります。

-

なぜこの条件で例外が許可されているのか

-

障害時に誰が解除判断をするのか

-

委託先やSESの操作責任はどこまでか

-

事故が起きた場合、契約上の責任主体は誰か

ここが説明できなければ、

認証がどれだけ強固でも

**組織としては「弱い状態」**になります。

法人利用において重要なのは

「強さ」ではなく「静かさ」

法人環境の認証で重要なのは、

利用者にとって 普段は意識されず、

問題が起きたときにだけ確実に機能することです。

-

通常業務では止めない

-

異常時には確実に止める

-

判断基準が文書で整理されている

-

誰が判断するかが決まっている

この状態こそが、

**運用・監査・契約のすべてに耐える

「静かな認証設計」**です。

認証設計は「契約と運用の中間」にある

Azureの認証設計は、

-

技術チームだけの問題ではなく

-

法務だけの問題でもなく

契約・運用・責任分界の中間に位置する領域です。

そのため、

-

技術設定だけ先行する

-

契約整理が後回しになる

この順番になると、

事故が起きたときに説明できなくなります。

山崎行政書士事務所の支援範囲

当事務所では、

Azureを利用する法人・情シス・SIer向けに、

-

認証設計と契約責任の整理

-

委託先・外部人材を含めた運用ルール設計

-

事故・監査時に説明できる構成整理

を、技術前提を理解したうえで

行政書士の立場から支援しています。

いきなり設定を変えるのではなく、

「なぜその設計なのか」を

説明できる状態に整えることから始めます。

保全は、手順まで含めて完成です

(Azure運用・バックアップ・責任整理の観点から)

Azure環境における保全対策は、

バックアップや冗長化を設定した時点では完成しません。

本当に完成するのは、

「誰が・いつ・どの手順で復旧判断をするか」

まで整理されている状態です。

技術設定だけでは

「保全したこと」にはならない

たとえば、

-

Azure Backupを設定している

-

レプリケーションを有効にしている

-

冗長構成を採用している

これらはすべて 技術的には正しい対応です。

しかし実務では、

次の点が未整理なまま運用されていることが少なくありません。

-

障害発生時、復旧判断は誰が行うのか

-

復旧手順はどこに記載されているのか

-

委託先が作業する場合、指示系統はどうなるのか

-

復旧判断の遅れによる損害は、誰の責任になるのか

これらが決まっていなければ、

バックアップは存在していても

「保全できている」とは言えません。

法人利用では

保全は「判断と手順」を含む概念になる

法人環境のAzure運用では、

-

技術チーム

-

運用担当

-

外部ベンダー

-

経営・管理部門

が関与します。

そのため、

保全=技術設定ではなく、

-

判断フロー

-

指示系統

-

作業手順

-

契約上の責任範囲

まで含めて初めて

組織として成立する保全になります。

「復旧できる」と

「復旧してよい」は別の話

Azureでは、

技術的には「復旧できる」状態でも、

-

どの時点のデータを戻すか

-

業務停止を誰が許容するか

-

取引先への影響をどう判断するか

といった 経営・契約判断が伴います。

この判断が整理されていないままでは、

現場は動けず、結果として復旧が遅れます。

山崎行政書士事務所の支援範囲

当事務所では、

Azureを利用する法人向けに、

-

バックアップ・冗長構成を前提とした

復旧判断フローの整理 -

運用手順書・役割分担の構造整理

-

委託先を含めた責任分界の明確化

-

障害・監査時に説明できる文書設計

を、技術前提を理解した行政書士の立場から支援しています。

「設定は終わっているが、

本当に運用できるか不安」という段階からでも

ご相談いただけます。

例外こそ、一番厳しく設計します

(条件付きアクセス・委託運用・緊急対応の整理)

Azure環境において、

最もリスクが高いのは

**通常ルールではなく「例外対応」**です。

条件付きアクセスや運用ルールは

平常時には問題なく機能していても、

例外が発生した瞬間に統制が崩れるケースが少なくありません。

例外は「便利さ」のために作られるが、

事故は「例外」から起きる

たとえば、

-

一時的にMFAを外したアカウント

-

条件付きアクセスの除外ユーザー

-

緊急対応用に権限を広げた管理者

-

委託先作業のために設けた特別ルール

これらはすべて、

業務上の必要性から作られた例外です。

しかし、

-

その例外は誰が承認したのか

-

いつまで有効なのか

-

解除されていることを誰が確認するのか

-

事故が起きた場合、誰が責任を負うのか

ここまで整理されていない例外は、

最も危険な設定になります。

条件付きアクセスの例外は

技術ではなく「判断」の問題になる

条件付きアクセスの例外設計では、

-

技術的に除外できるか

-

ルールが動作するか

よりも、

-

なぜ例外が必要なのか

-

代替手段はないのか

-

例外を許可する判断基準は何か

といった 判断の根拠が重要です。

この根拠が文書化されていなければ、

例外は その場しのぎの設定になり、

後から説明できなくなります。

委託・外部人材の例外対応は

契約と運用が直結する

SIer、SES、外部ベンダーが関与する場合、

-

作業のために一時的な権限付与

-

通常と異なるアクセス経路

-

管理者権限の貸与

といった 例外対応が発生します。

このとき、

-

契約上、その操作は誰の責任か

-

作業範囲はどこまで許されているか

-

作業終了後の確認責任は誰にあるか

が整理されていなければ、

技術上の例外が、そのまま法的リスクになります。

緊急対応こそ、

事前設計されていなければならない

障害やインシデント発生時には、

-

通常ルールを一時的に無効化する

-

権限を拡張する

-

手順を簡略化する

といった判断が求められます。

しかし、

緊急時に初めて例外を考える運用は、

ほぼ確実に混乱を招きます。

例外対応は、

平時にこそ、最も厳しく設計されるべき領域です。

山崎行政書士事務所の支援範囲

当事務所では、

Azureを利用する法人向けに、

-

条件付きアクセス例外の設計整理

-

例外運用の期限・承認・解除ルールの文書化

-

委託先・外部人材を含めた例外対応の責任分界

-

緊急対応時に説明可能な運用構造の設計

を、技術前提を理解した行政書士の立場から支援しています。

「例外が増えてきて不安」という段階で

整理することが、

最もリスクを抑える方法です。